WS2812驱动程序

vga

抽象代数

博通蓝牙使能

klee

web大学生网页作业成品

指针数组

人手检测

hevc

ECDSA

word

盒子ROM

前置++和后置++

思维

推荐算法

代码加密

3D游戏建模

BP神经网络

思科设备

地图随机点

威胁分析

2024/4/12 20:45:30【学习】成为优秀的软件测试工程师需要学哪些知识

成为软件测试工程师,需要学习的内容非常的多,但是无非是这几大类,今天就和小编一起来看看这些知识,你是否都已经掌握。

01、测试环境的搭建

本部分主要是学习从操作系统开始,有关的计算机基础知识、软件和硬件知识、…

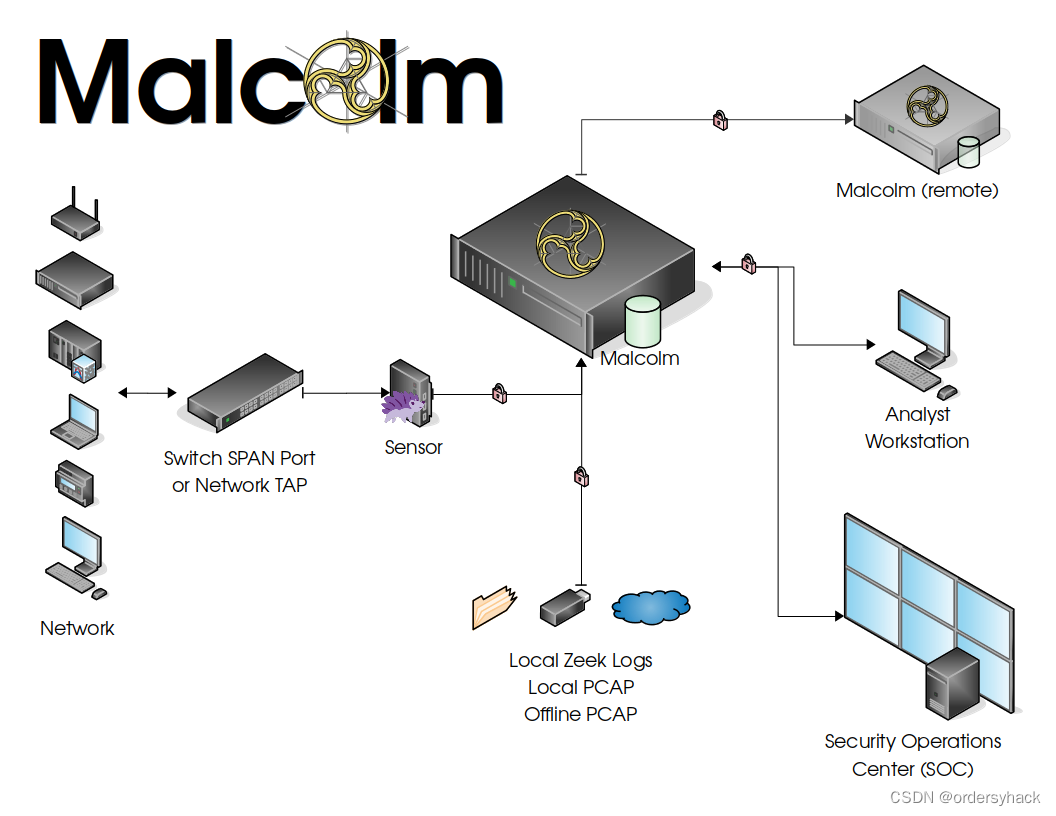

网络安全流量平台_优缺点分析

FlowShadow(流影),Ntm(派网),Elastiflow。

Arkimesuricata,QNSMsuricata,Malcolm套件。

Malcolm套件优点:支持文件还原反病毒引擎(clamav/yara)…

美国近期威胁情报两则

第一则:美国财政部制裁朝鲜黑客使用的辛巴德加密货币混合器

内容概述:

美国财政部周三对Sinbad实施制裁,这是一个虚拟货币混合器,被与朝鲜有联系的Lazarus集团用来洗钱。美国财政部表示:“辛巴达处理了来自 Lazarus …

行业认可,知道创宇入选安全牛第十版全景图30个细分领域

近日,国内网络安全领域专业媒体安全牛正式发布了第十版《中国网络安全行业全景图》(以下简称“全景图”),知道创宇凭借过硬的技术实力及成熟的市场应用获得行业认可,入围10项一级安全分类共计30项二级细分领域…

BIOS:计算机中的特洛伊木马

内容概述:

由于主板制造商在计算机启动时用来显示品牌徽标的图像分析组件相关的问题,多个安全漏洞(统称为 LogoFAIL)允许攻击者干扰计算机设备的启动过程并安装 bootkit。x86 和 ARM 设备都面临风险。主板固件供应链安全公司 Bin…

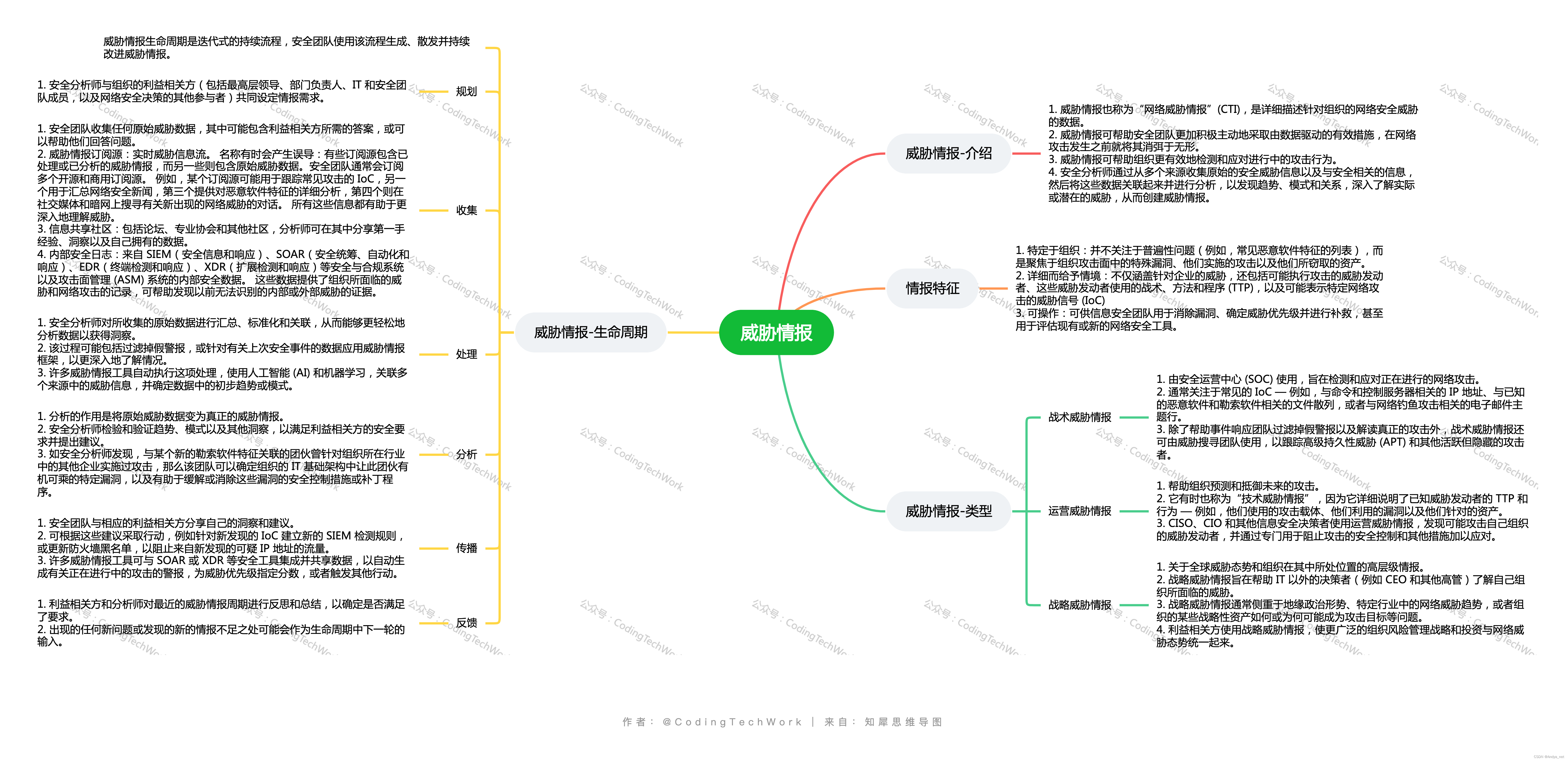

网络安全 | 什么是威胁情报?

关注WX:CodingTechWork

威胁情报

威胁情报-介绍

威胁情报也称为“网络威胁情报”(CTI),是详细描述针对组织的网络安全威胁的数据。威胁情报可帮助安全团队更加积极主动地采取由数据驱动的有效措施,在网络攻击发生之前就将其消弭于无形。威…

主流大语言模型集体曝出训练数据泄露漏洞

内容概要:

安全研究人员发现,黑客可利用新的数据提取攻击方法从当今主流的大语言模型(包括开源和封闭,对齐和未对齐模型)中大规模提取训练数据。当前绝大多数大语言模型的记忆(训练数据)可被恢…

软件测试之Web安全测试详解

前言

随着互联网时代的蓬勃发展,基于Web环境下的应用系统、应用软件也得到了越来越广泛的使用。

目前,很多企业的业务发展都依赖于互联网,比如,网上银行、网络购物、网络游戏等。但,由于很多恶意攻击者想通过截获他人…

《山雨欲来-知道创宇 2023 年度 APT 威胁分析总结报告》

下载链接: https://pan.baidu.com/s/1eaIOyTk12d9mcuqDGzMYYQ?pwdzdcy

提取码: zdcy

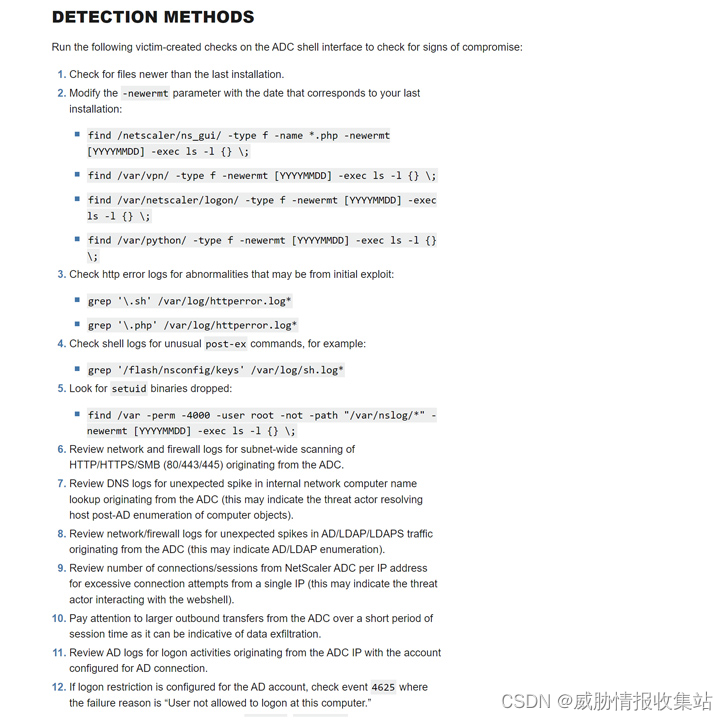

关于Citrix NetScaler ADC 和网关设备受到攻击的动态情报

一、基本内容

据美国网络安全和基础设施安全局CISA的公告,最新披露的Citrix NetScaler应用交付控制器(ADC)和网关设备中存在关键的安全漏洞,已被攻击者滥用。这些漏洞使得攻击者能够在易受攻击的系统上投放Web shell,…

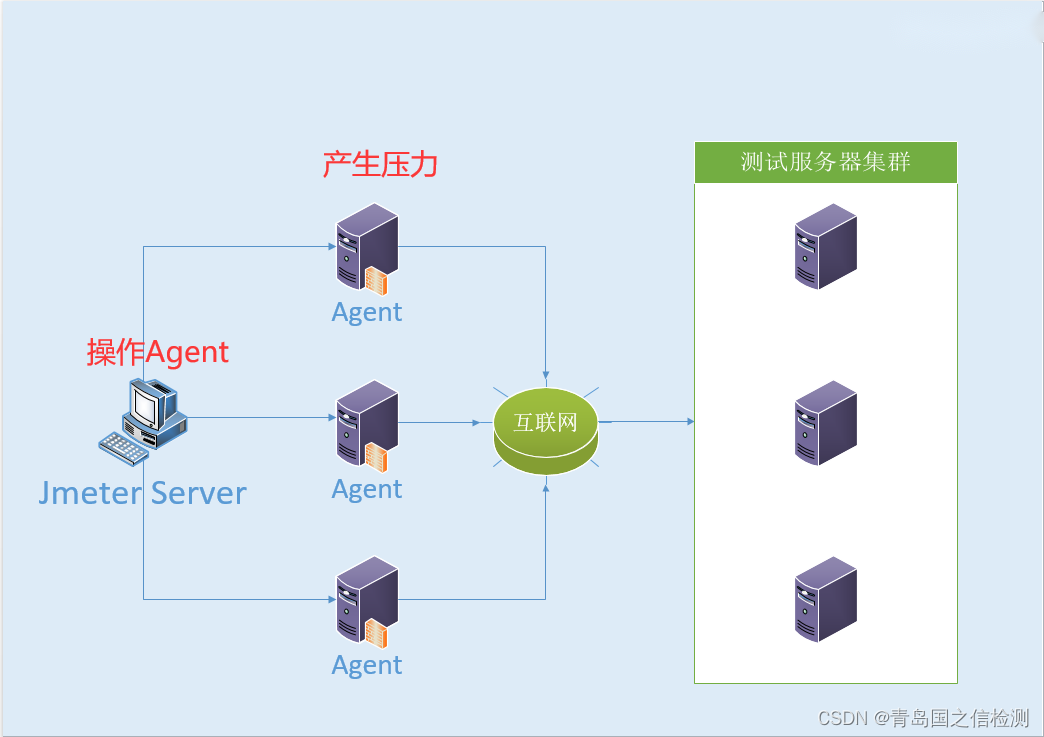

【学习】软件测试中,Jmeter分布式压测有哪些优势

随着互联网技术的飞速发展,分布式系统已经成为许多企业的核心技术。而在分布式系统中,性能测试显得尤为重要。今天,我们就来聊聊Jmeter分布式压测这个主题。

首先,让我们来了解一下什么是Jmeter。Jmeter是一款开源的性能测试工具…

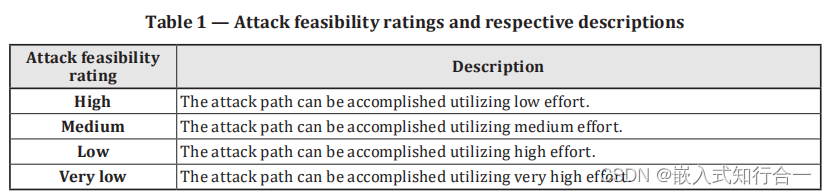

ISO21434 威胁分析和风险评估方法(十二)

目录

一、概述

二、目标

三、资产识别

3.1 输入

3.1.1 先决条件

3.1.2 进一步支持信息

3.2 要求和建议

3.3 输出

四、威胁场景识别

4.1 输入

4.1.1 先决条件

4.1.2 进一步支持信息

4.2 要求和建议

4.3 输出

五、影响等级

5.1 输入

5.1.1 先决条件

5.1.2 进一…

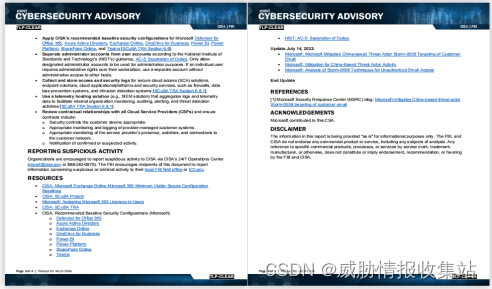

关于增强监控以检测针对Outlook Online APT活动的动态情报

一、基本内容

2023年6月,联邦民事行政部门(FCEB)在其Microsoft 365(M365)云环境中发现了可疑活动。该机构迅速向Microsoft和网络安全和基础设施安全局(CISA)报告了此情况。经过深入调查&#x…

软件测试中的可用性、可维护性、可靠性有什么区别?

我们生活在一个用户依赖于对服务的一致访问的可靠性时代。在相互竞争的服务之间进行选择时,对用户来说,没有比可靠性更重要的特性了。但是可靠性是什么意思呢?

为了回答这个问题,我们将根据可靠性工程中的其他度量来分解可靠性&a…

CNAS中兴新支点——软件测试7条原则

软件测试报告

最需要注意的就是测试思考,而非测试执行。而对软件测试菜鸟来说,初入行,首先要知道软件测试的7条原则,了解这些可以让你事倍功半。

软件测试的7条原则 1)测试的不可穷尽原则

是的!任何产品…

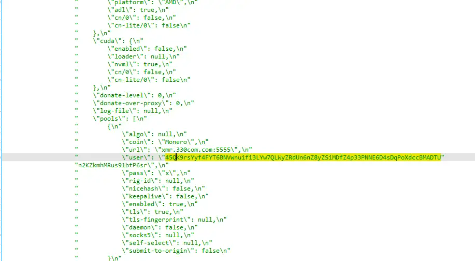

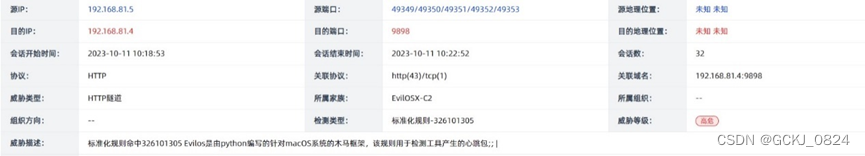

观成科技-加密C2框架EvilOSX流量分析

工具简介

EvilOSX是一款开源的,由python编写专门为macOS系统设计的C2工具,该工具可以利用自身释放的木马来实现一系列集成功能,如键盘记录、文件捕获、浏览器历史记录爬取、截屏等。EvilOSX主要使用HTTP协议进行通信,通信内容为特…

苹果紧急修复两大零日漏洞,影响iPhone、iPad 和 Mac 设备

内容概述:

近日,苹果公司发布紧急安全更新,此次更新修复了两个在攻击中被利用并影响 iPhone、iPad 和 Mac 设备的零日漏洞。据统计,自今年年初以来已修复的零日漏洞数量已达到 20 个。其中提到此次发现的零日漏洞很可能已被iOS 1…

CNAS中兴新支点——什么是软件压力测试?软件压力测试工具和流程

一、含义:软件压力测试是一种测试应用程序性能的方法,通过模拟大量用户并发访问,测试应用程序在压力情况下的表现和响应能力。软件压力测试的目的是发现系统潜在的问题,如内存泄漏、线程锁、资源泄漏等,以及在高峰期或…

关于Dark Frost 僵尸网络对游戏行业进行DDoS攻击的动态情报

一、基本内容

近期,一种名为Dark Frost 的新型僵尸网络被发现正在对游戏行业发起分布式拒绝服务攻击(DDoS)。目标包括游戏公司、游戏服务器托管提供商、在线流媒体甚至和网络信息安全攻击者直接交互的其他游戏社区成员。截至2023年2月,僵尸网…

蔓灵花组织wmRAT攻击武器对比分析

概述

蔓灵花,又名"Bitter"、"APT-C-08"、"T-APT-17"以及"苦象",常对南亚周边及孟加拉湾海域的相关国家发起网络攻击,主要针对巴基斯坦和中国两国。其攻击目标主要包括政府部门、核工业、能源、国防…

《2023年企业IoT和OT威胁报告》:物联网恶意软件攻击增长400%

内容概括:

物联网(IoT)设备无疑改变了我们生活、工作和管理运营技术(OT)环境的方式。总体而言,到2027年,全球物联网设备数量预计将超过290亿,比2023年的167亿大幅增加。设备和智能技…

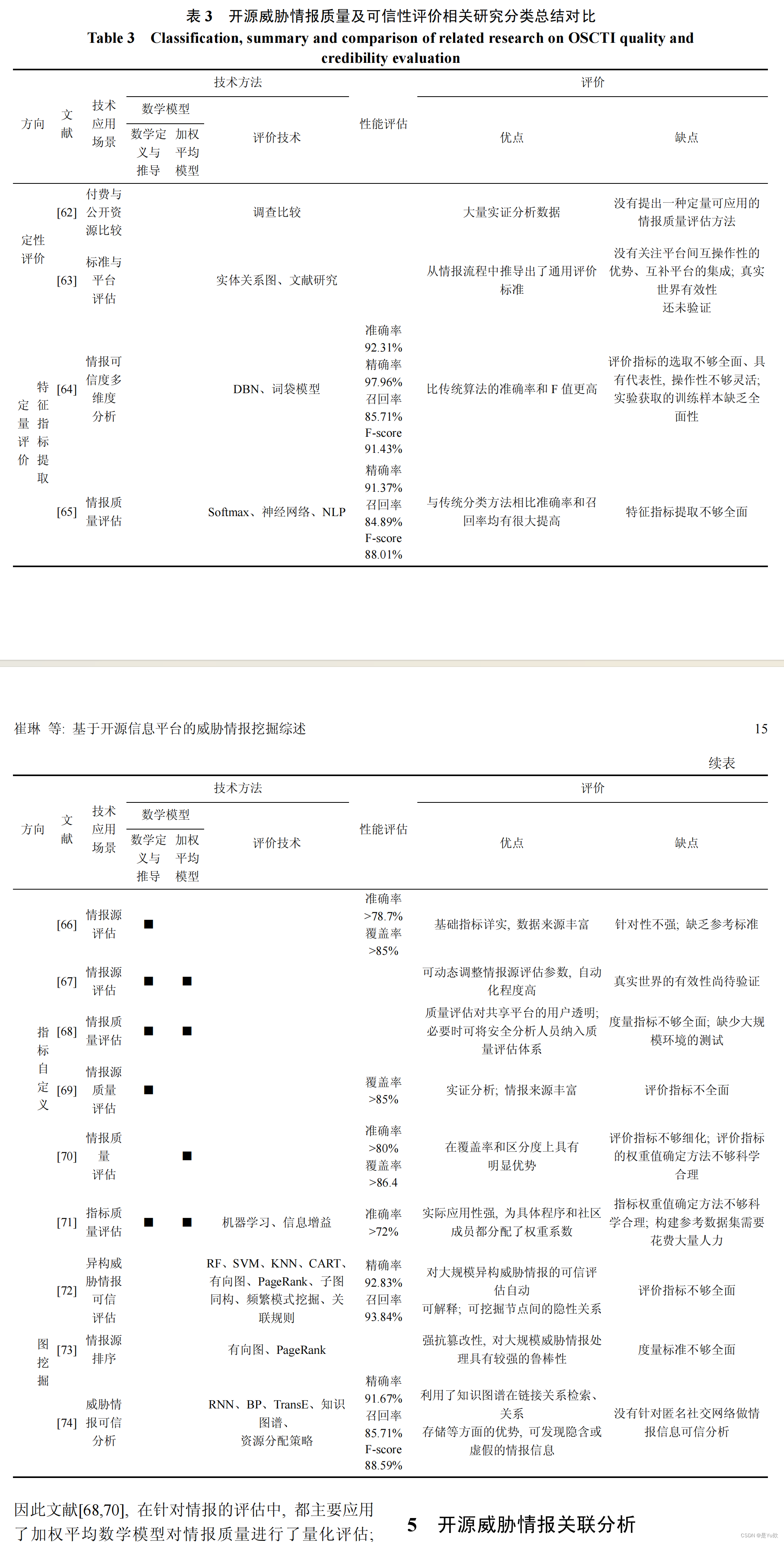

【开源威胁情报挖掘2】开源威胁情报融合评价

基于开源信息平台的威胁情报挖掘综述 写在最前面4 开源威胁情报融合评价开源威胁情报的特征与挑战4.1 开源威胁情报数据融合融合处理方法 4.1 开源威胁情报的质量评价4.1.1 一致性分析本体的定义与组成本体构建的层次 4.1.2 去伪去重4.1.3 数据融合分析 4.2 开源威胁情报质量及…

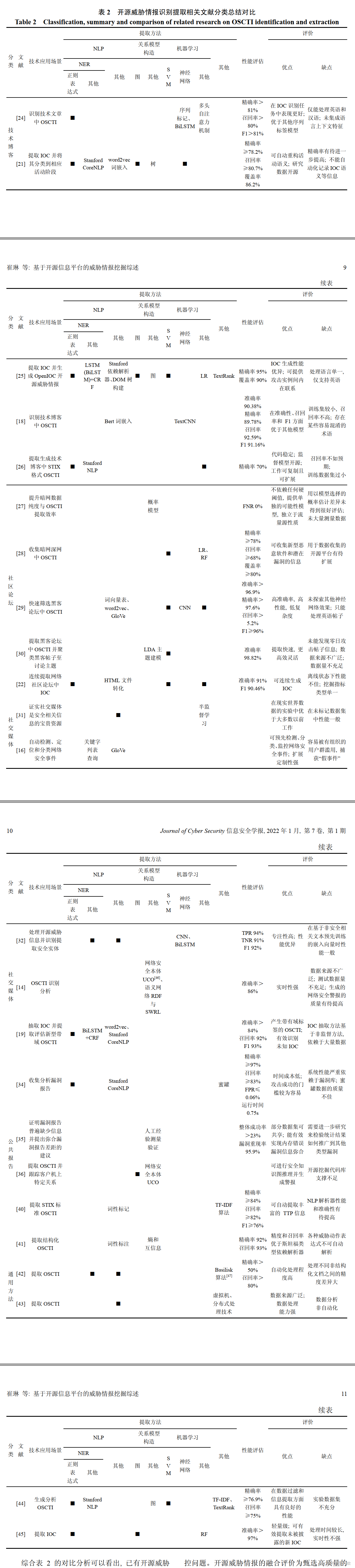

【开源威胁情报挖掘1】引言 + 开源威胁情报挖掘框架 + 开源威胁情报采集与识别提取

基于开源信息平台的威胁情报挖掘综述 写在最前面摘要1 引言近年来的一些新型网络安全威胁类型挖掘网络威胁的情报信息威胁情报分类:内、外部威胁情报国内外开源威胁情报挖掘分析工作主要贡献研究范围和方法 2 开源威胁情报挖掘框架1. 开源威胁情报采集与识别2. 开源…

APT-C-08 蔓灵花 样本分析

APT-C-08 蔓灵花 样本分析

样本MD5: ade9a4ee3acbb0e6b42fb57f118dbd6b

分析报告下载:

分析报告和样本Github下载

【论文阅读】SHADEWATCHER:使用系统审计记录的推荐引导网络威胁分析(SP-2022)

SHADEWATCHER: Recommendation-guided CyberThreat Analysis using System Audit Records S&P-2022 新加坡国立大学、中国科学技术大学 Zengy J, Wang X, Liu J, et al. Shadewatcher: Recommendation-guided cyber threat analysis using system audit records[C]//2022 I…

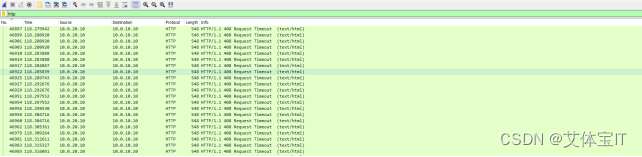

【虹科干货】长文预警!使用ntopng和NetFlow/IPFIX检测Dos攻击(下)

如何结合使用ntopng和NetFlow/IPFIX检测Dos攻击,在上一篇文章中,我们已经做足了铺垫,本期我将会为大家展示并分析实操步骤。话不多说,直接进入正题。

一、Ntopng在模拟中发出的警报

应根据监控需求和可用资源对 Ntopng 进行配置…

【网络安全】2024年暗网威胁分析及发展预测

暗网因其非法活动而臭名昭著,现已发展成为一个用于各种非法目的的地下网络市场。

它是网络犯罪分子的中心,为被盗数据交易、黑客服务和邪恶活动合作提供了机会。为了帮助企业组织更好地了解暗网发展形势,近日,卡巴斯基的安全研究…

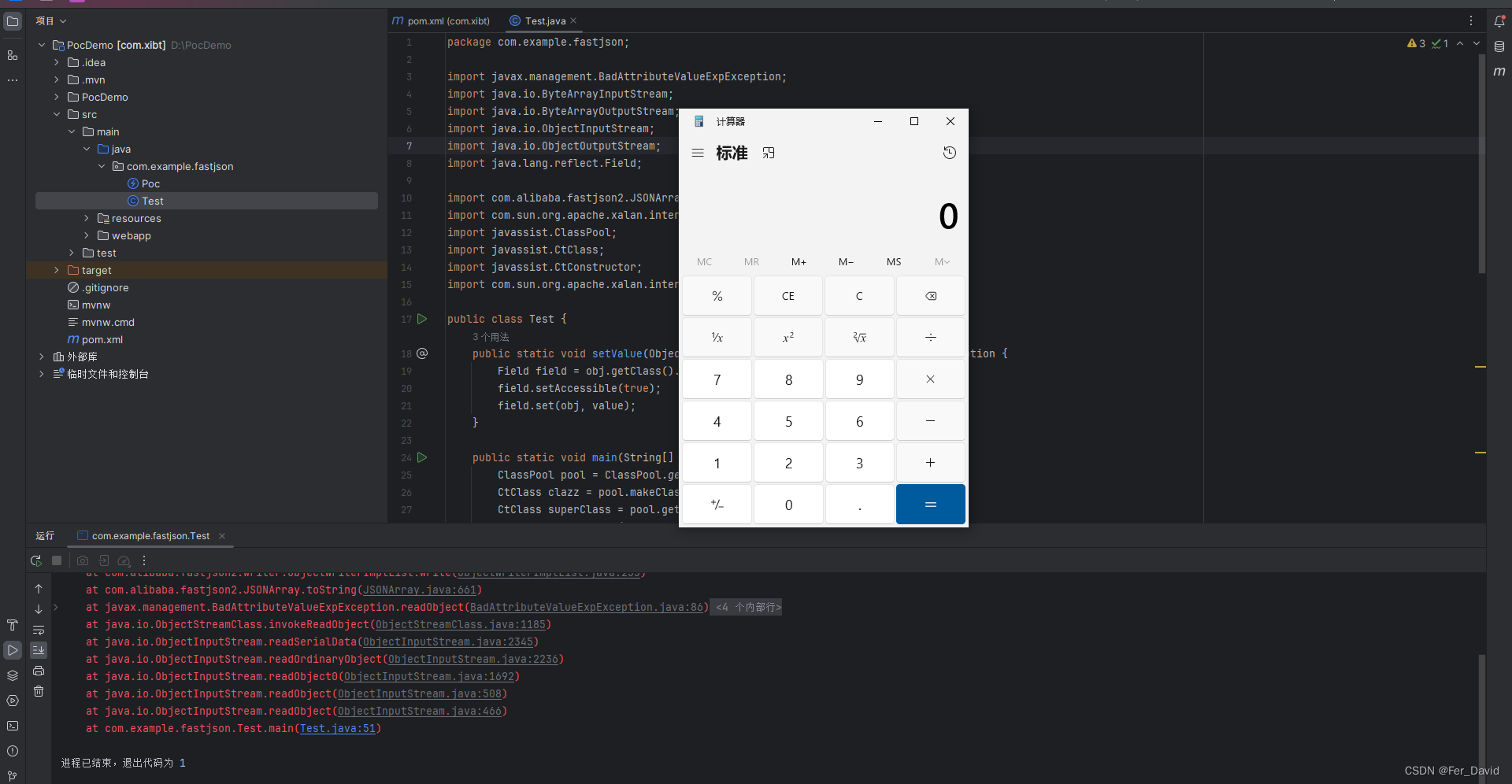

Fastjson2 <== 2.0.26反序列漏洞

根据Y4TACKER师傅在2023-03-20发布了一篇关于Fastjson原生反序列化的文章,文章中引入注目的是利用条件限制条件,不常常关注漏洞预警或者内容的几乎都是未发觉Fastjson2 到Fastjson2 2.0.26版本都有问题,其实如果单独去使用一些关键词去搜索&a…

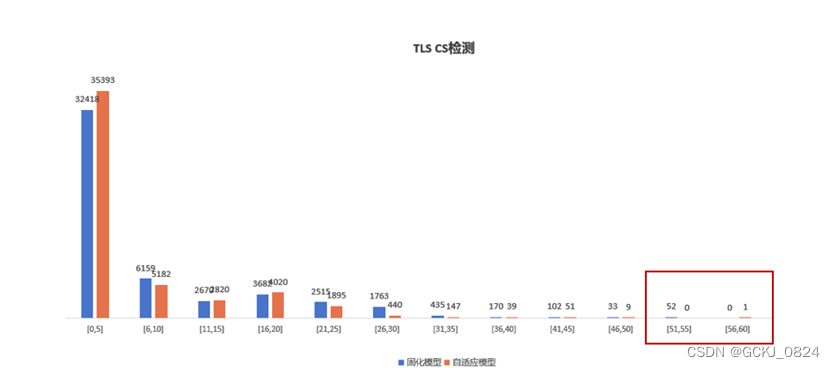

观成科技-基于自适应学习的人工智能加密流量检测技术

1.前言

人工智能技术的广泛应用正在深刻改变我们的生活。在网络安全领域,基于机器学习的检测技术也应用在许多场景中。随着信息技术的迅猛发展和数字化转型的深入推进,加密技术逐渐成为保障网络安全和数据隐私的核心手段,而基于机器学习的检…

GitHub上的15000个Go模块存储库易受劫持攻击

内容概要:

目前研究发现,GitHub上超过15000个Go模块存储库容易受到一种名为“重新劫持”的攻击。

由于GitHub用户名的更改会造成9000多个存储库容易被重新劫持,同时因为帐户删除,会对6000多个存储库造成重新劫持的危机。目前统计…

GP(GlobalPlatform)TEE威胁分析

安全之安全(security)博客目录导读

TEE之GP(Global Platform)认证汇总

目录

一、TEE威胁分析介绍

二、TEE威胁分析分类

1、Core TEE PP

1.1、T.ABUSE_FUNCT

1.2、T.CLONE

1.3、T.FLASH_DUMP

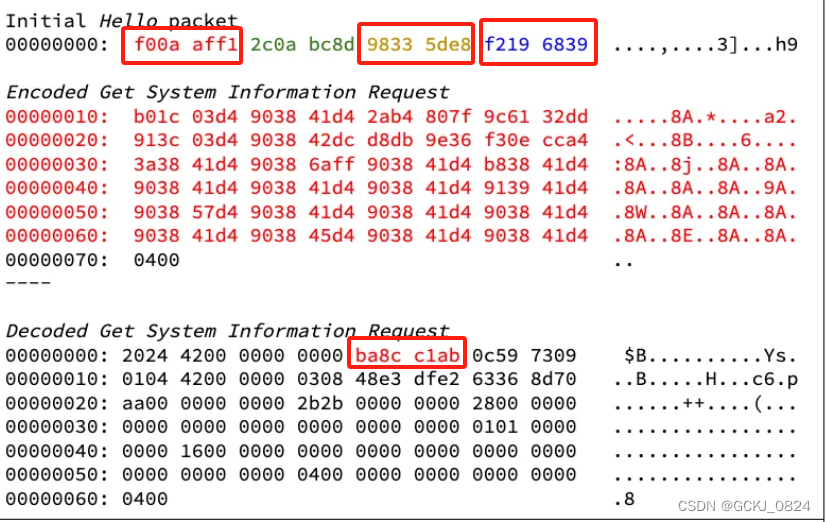

主动激活木马加密流量分析

概述 在网络攻击中,木马病毒通常会使用监听某个端口的方式,或者直接连接C2地址、域名的方式来建立通信,完成命令与控制。而APT攻击中,攻击者为了更高级的潜伏隐蔽需求,其部署的木马或后门,会采用对网卡流量…